只要服务器对公网,就有被攻击的可能。如果发现一些指定的IP绑定80端口进行攻击,那么我们可以配置windows2008自带的防火墙进行过滤,还别说,效果还真不假的。简单八步完成限制指定IP过滤。

实例:

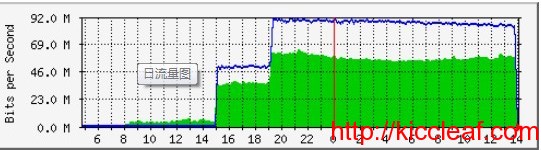

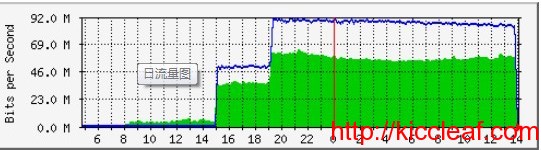

从前一天开始两波的攻击流量上来看,占用了100M的带宽,配置了过滤指定的IP后,流量图最后面显示马上就下去了。如图所示:

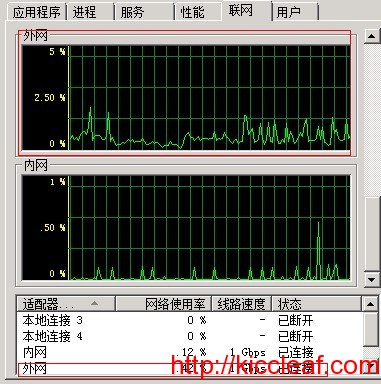

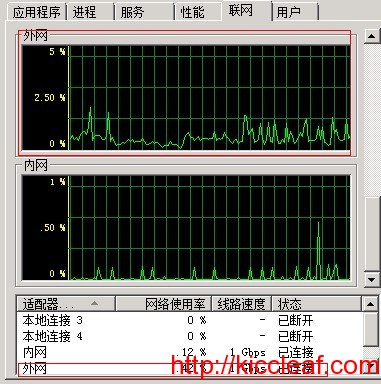

系统进程可以看到网卡流量正常了,如图所示:

防火墙具体配置八个步骤完成。

Leave a Comment静待花开,花开常有香相伴;倾听流水,流水总有乐相陪;有缘清风携舟涉碧水,无缘细雨伴君独自行。

只要服务器对公网,就有被攻击的可能。如果发现一些指定的IP绑定80端口进行攻击,那么我们可以配置windows2008自带的防火墙进行过滤,还别说,效果还真不假的。简单八步完成限制指定IP过滤。

实例:

从前一天开始两波的攻击流量上来看,占用了100M的带宽,配置了过滤指定的IP后,流量图最后面显示马上就下去了。如图所示:

系统进程可以看到网卡流量正常了,如图所示:

防火墙具体配置八个步骤完成。

Leave a Comment环境:Windows Server 2008 R2 (win2003也存在此问题)

问题:.net程序打开出现没有对Temporary ASP.NET Files”的写访问权限解决方法

错误信息:

“/”应用程序中的服务器错误。当前标识(KICCLEAF\web_users)没有对“C:\Windows\Microsoft.NET\Framework\v2.0.50727\Temporary ASP.NET Files”的写访问权限。说明: 执行当前 Web 请求期间,出现未处理的异常。请检查堆栈跟踪信息,以了解有关该错误以及代码中导致错误的出处的详细信息。

异常详细信息: System.Web.HttpException: 当前标识(KICCLEAF\web_users)没有对“C:\Windows\Microsoft.NET\Framework\v2.0.50727\Temporary ASP.NET Files”的写访问权限。

源错误:

执行当前 Web 请求期间生成了未处理的异常。可以使用下面的异常堆栈跟踪信息确定有关异常原因和发生位置的信息。

堆栈跟踪:

[HttpException (0x80004005): 当前标识(KICCLEAF\web_users)没有对“C:\Windows\Microsoft.NET\Framework\v2.0.50727\Temporary ASP.NET Files”的写访问权限。] System.Web.HttpRuntime.SetUpCodegenDirectory(CompilationSection compilationSection) +8926638 System.Web.HttpRuntime.HostingInit(HostingEnvironmentFlags hostingFlags) +152[HttpException (0x80004005): 当前标识(WIN-BF8OCSIBG16\adi_yindaopan_com)没有对“C:\Windows\Microsoft.NET\Framework\v2.0.50727\Temporary ASP.NET Files”的写访问权限。] System.Web.HttpRuntime.FirstRequestInit(HttpContext context) +8897659 System.Web.HttpRuntime.EnsureFirstRequestInit(HttpContext context) +85 System.Web.HttpRuntime.ProcessRequestNotificationPrivate(IIS7WorkerRequest wr, HttpContext context) +333

版本信息: Microsoft .NET Framework 版本:2.0.50727.4927; ASP.NET 版本:2.0.50727.4927

x64配置路径:

如果没有安装net4.0的不需要配置此目录

C:\Windows\Microsoft.NET\Framework64\v4.0.30319\Temporary ASP.NET Files

C:\Windows\Microsoft.NET\Framework64\v2.0.50727\Temporary ASP.NET Files

x32配置路径:

如果没有安装net4.0的不需要配置此目录

C:\Windows\Microsoft.NET\Framework\v4.0.30319\Temporary ASP.NET Files

C:\Windows\Microsoft.NET\Framework\v2.0.50727\Temporary ASP.NET Files

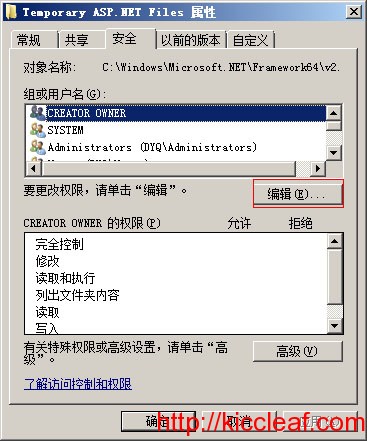

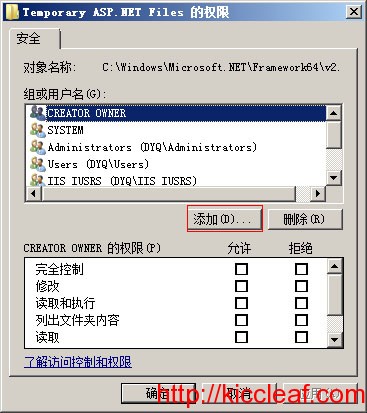

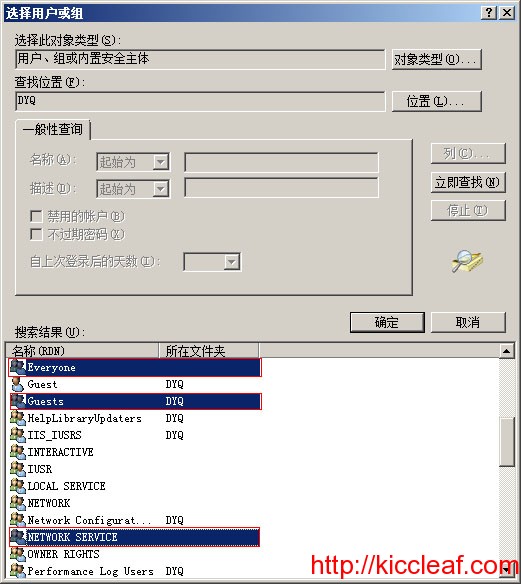

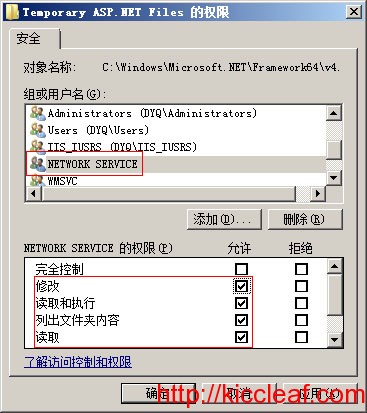

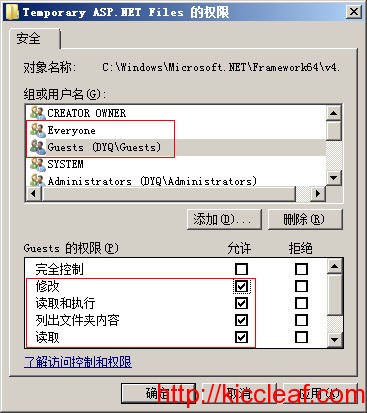

配置截图:

右击文件夹“属性”–选择“安全”选项

点击编辑后再点击“添加”

“高级”–“立即查找”

修改 SSH 默认端口

不要使用默认的 22 端口,这样很容易暴露 SSH 服务,也为暴力猜解用户名和密码留下了隐患。解决方法:将 /etc/ssh/sshd_config 中的 Port 改为其他端口。

禁止 root 帐号 SSH 登录

这样也是相当危险的,一般的做法是通过 SSH 配置文件,限制 root 帐号直接登录。

修改 /etc/ssh/sshd_config

将 PermitRootLogin 的值改为 no

这样,SSH 一律使用普通用户登录,在需要执行更高权限命令时,通过 sudo 命令,或者 su 成 root 再执行。

限制账号多重登陆

这样的做法,能让同一个账号,在同一时间内不能被多人同时登录。

实现方法:编辑 /etc/security/limits.conf

加入如下配置项即可:

* hard maxlogins 2

防 ping

# 禁止 ping

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

# 允许 ping

echo 0 > /proc/sys/net/ipv4/icmp_echo_ignore_all

一、生成密钥对

可以使用命令行 ssh-keygen 生成(RSA/DSA 二选一):

# RSA

ssh-keygen -t rsa -b 2048 -C kiccleaf@163.com

# DSA

ssh-keygen -t dsa -C kiccleaf@163.com

当然也可以使用 putty 的 puttygen 工具生成。

SSH 登录需要 OpenSSH 格式的公钥,ssh-keygen 生成的 id_rsa.pub / id_dsa.pub 就是这种格式,如果是用 puttygen 生成,需要导出为 OpenSSH 格式。

二、添加服务端公钥

用将要使用密钥的用户登录 VPS。

cd

mkdir -p .ssh

chmod 755 .ssh

# RSA

cat id_rsa.pub >> .ssh/authorized_keys

# RSA

cat id_dsa.pub >> .ssh/authorized_keys2

chmod 644 .ssh/authorized_keys

三、配置 SSH 服务端

编辑 /etc/ssh/sshd_config,修改以下几个参数,禁止 root 账号 和 使用密码 直接登录:

PermitRootLogin no

PasswordAuthentication no

重启 SSH 服务:

/etc/init.d/sshd restart

四、配置 SSH 客户端

SecureCRT 可以直接使用 OpenSSH 格式的密钥,putty 则需要使用 puttygen 导入 id_rsa / id_dsa 再保存为 .ppk 格式的私钥。

Leave a CommentWindows 2003及Windows2008系统中的远程终端服务是一项功能非常强大的服务,同时也成了入侵者长驻主机的通道,入侵者可以利用一些手段得到管理员账号和密码并入侵主机。下面,我们来看看如何通过修改默认端口,防范黑客入侵。

远程终端服务基于端口3389。入侵者一般先扫描主机开放端口,一旦发现其开放了3389端口,就会进行下一步的入侵,所以我们只需要修改该务默认端口就可以避开大多数入侵者的耳目。

步骤:打开“开始→运行”,输入“regedit”,打开注册表,进入以下路径:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\ Wds\rdpwd\Tds\tcp],看见PortNamber值了吗?其默认值是3389,修改成所希望的端口即可,例如6111。

再打开[HKEY_LOCAL_MACHINE\ SYSTEM\CurrentContro1Set\Control\Tenninal Server\WinStations\RDP\Tcp],将PortNumber的值(默认是3389)修改成端口6111。

修改完毕,重新启动电脑,以后远程登录的时候使用端口6111就可以了